چگونه سرور VPN خود را با OpenVPN و Debian ایجاد کنیم ، چگونه VPN خود را بر روی سرور سوار کنیم – Numerama

چگونه VPN خود را بر روی سرور سوار کنیم

برای تنظیم سرور VPN بر اساس OpenVPN ، راه حل های مختلفی وجود دارد: تکیه بر روی فایروال مانند PFSense ، از یک دستگاه لینوکس ، از دستگاه ویندوز و غیره استفاده کنید. امروز ، ما علاقه مند به اجرای دستگاه لینوکس هستیم ، در این مورد تحت Debian 11.

Debian 11 و OpenVPN: چگونه سرور VPN خود را ایجاد کنیم ?

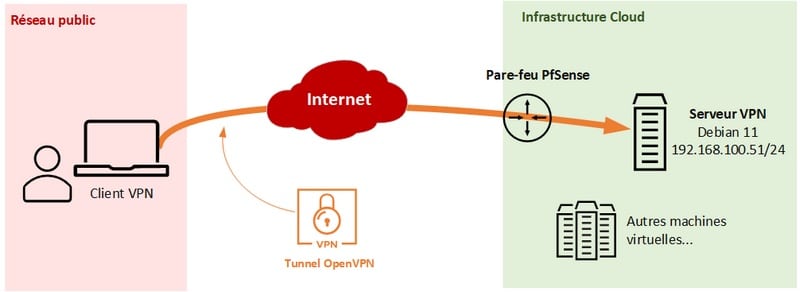

در این آموزش ، ما یاد می گیریم که یک سرور VPN تحت Debian 11 را با OpenVPN پیکربندی کنیم ، با هدف ایجاد یک سرور VPN که به آن اعتماد خواهیم کرد تا به اینترنت حرکت کنیم. این آموزش ایده آل است اگر می خواهید سرور VPN خود را تنظیم کنید ، روی یک سرور VPS در ابر در OVHcloud یا موارد دیگر. بنابراین ، یک دستگاه مشتری از راه دور می تواند با بهره برداری از اتصال سرور OpenVPN ، بلکه به زیرساخت های از راه دور ، خواه خود سرور VPN باشد یا سرور دیگری از همان شبکه ، به سرور OpenVPN وصل شود تا به اینترنت دسترسی پیدا کند. در واقع ، این اصل مبتنی بر اجرای VPN “مشتری به سایت” است.

بعنوان یادآوری, VPN به معنای حرفهایوابسته به پمجذوب کردن نهابکور و هدف VPN ساده است: VPN یک پیوند مجازی بین دو نقطه ایجاد می کند, به عنوان مثال بین دو شبکه تجاری (سایت VPN به سایت) یا بین رایانه شخصی مشتری و یک شبکه تجاری (مشتری VPN در سایت). در این لینک ، که نامیده می شود یک تونل, داده ها خواهند بود کم و از بقیه ترافیک جدا شده ، این همه علاقه VPN و این مفهوم “خصوصی” است. امروزه ، VPN برای استفاده شخصی برای سانسور ، پنهان کردن ناوبری خود در اینترنت و غیره بسیار محبوب است.

برای تنظیم سرور VPN بر اساس OpenVPN ، راه حل های مختلفی وجود دارد: تکیه بر روی فایروال مانند PFSense ، از یک دستگاه لینوکس ، از دستگاه ویندوز و غیره استفاده کنید. امروز ، ما علاقه مند به اجرای دستگاه لینوکس هستیم ، در این مورد تحت Debian 11.

در اینجا برخی از اطلاعات در مورد زیرساخت های روز آورده شده است:

چندین معمار احتمالی وجود دارد ، از جمله:

- سرور OpenVPN دارای یک آدرس IP عمومی (مورد VPS) است ، بنابراین ما مستقیماً به آدرس IP عمومی آن وصل می شویم

- سرور OpenVPN در پشت روتر / فایروال ماسک شده است ، بنابراین در پشت یک NAT. در نتیجه ، ما به آدرس IP عمومی تجهیزات (روتر/فایروال) وصل می شویم و به لطف یک قانون تغییر مسیر پورت ، به VPN خود وصل می شویم – من در این مورد هستم ، به عنوان بخشی از این نسخه ی نمایشی

پس از اتصال به VPN از مشتری VPN ، تمام ترافیک از طریق VPN عبور می کند و از طریق اتصال اینترنتی سرور OpenVPN می رود.

دوم. نصب سرور OpenVPN در Debian 11

ما می توانیم سرور OpenVPN را به صورت دستی پیکربندی کنیم ، و قدم به قدم روی سرور Debian 11 خود قرار دهیم. با این حال ، ما استفاده خواهیم کرد یک اسکریپت نصب که به یک سرور VPN اجازه می دهد خیلی راحت و سریع مستقر شود. این فیلمنامه ، Debian سازگار ، Rocky Linux ، Fedora ، Ubuntu و غیره. در GitHub موجود است: شما می توانید کد آن را در وصیت نامه تجدید نظر کنید.

این نصب چیست ? این اسکریپت بسیار کاربردی است ، اما چه کاری در دستگاه انجام خواهد داد ?

- در دستگاه دبیان ، او بسته های زیر را نصب می کند: OpenVPN ، iptables ، OpenSSSL ، WGET ، CA-CONTICIETATES ، CURL ، UNLOUND

- OpenVPN را از طریق پرونده پیکربندی پیکربندی کنید:/etc/OpenVPN/سرور.سردرگم

- iptables را روی سرور پیکربندی کنید تا جریان ها اجازه دهند

- مسیریابی را روی سرور VPN فعال کنید (“خالص SYSCTL.IPv4.ip_forward = 1 “در /etc /systeml.D/ 99 -OPENVPN.سردرگم )

فراتر از نصب سرور OpenVPN ، اسکریپت برای تولید یک گواهینامه ضروری برای عملکرد مناسب VPN به PKI محلی متکی خواهد بود.

قبل از شروع ، اطمینان حاصل کنید که سرور VPN شما به خوبی به اینترنت متصل است و دارای یک آدرس IP ثابت است.

داشتن. اسکریپت نصب را بارگیری کنید

به سرور VPN آینده خود وصل شوید و با به روزرسانی حافظه پنهان بسته بندی شروع کنید. ما همچنین از این فرصت استفاده می کنیم.

sudo apt-get به روزرسانی sudo apt-get نصب حلقه

سپس اسکریپت نصب را با حلقه بارگیری کنید:

curl -o https: // خام.وابسته به جیتوبوس.com/angristan/OpenVPN-Install/Master/OpenVPN-Install.سعادت

به محض بارگیری اسکریپت ، شما باید حقوق اعدام را اضافه کنید تا بتوانید بعداً آن را اجرا کنید:

chmod +x OpenVPN-Install.سعادت

سپس اسکریپت را اجرا کنید تا پیکربندی مرحله به مرحله سرور OpenVPN را شروع کنید:

سودا ./نصب OpenVPN.سعادت

شرح. VPN را پیکربندی کنید

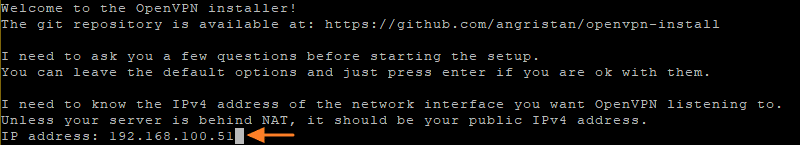

پیام “خوش آمدید Ton the OpenVPN نصب!”تأثیر می گذارد و مراحل پیکربندی مرتبط خواهد شد. اول از همه ، لازم است آدرس IPv4 سرور VPN را نشان دهید, اما خبر خوب این است که به طور خودکار برمی گردد. اگر آدرس IP محلی باشد ، به این معنی است که NAT وجود دارد و در این حالت منطقی است. در غیر این صورت ، آدرس IP عمومی سرور شما ، به عنوان مثال سرور VPS شما ، در اینجا نمایش داده می شود. در اینجا ، فیلمنامه به خوبی برمی گردد “192.168.100.51 “اعتبارسنجی.

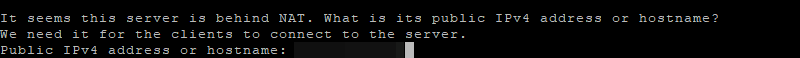

بعلاوه, اسکریپت حضور NAT را تشخیص می دهد و آدرس IP عمومی را نشان می دهد. فقط تأیید کنید ، مگر اینکه بخواهید نام دامنه خاصی را مشخص کنید یا اطلاعات مطرح شده توسط اسکریپت را اصلاح کنید (که برای بازیابی IP عمومی خود به CURL متکی است).

درخواست می شود اگر می خواهید پشتیبانی IPv6 را فعال کنید ، می توانید “N” را امتناع کنید.

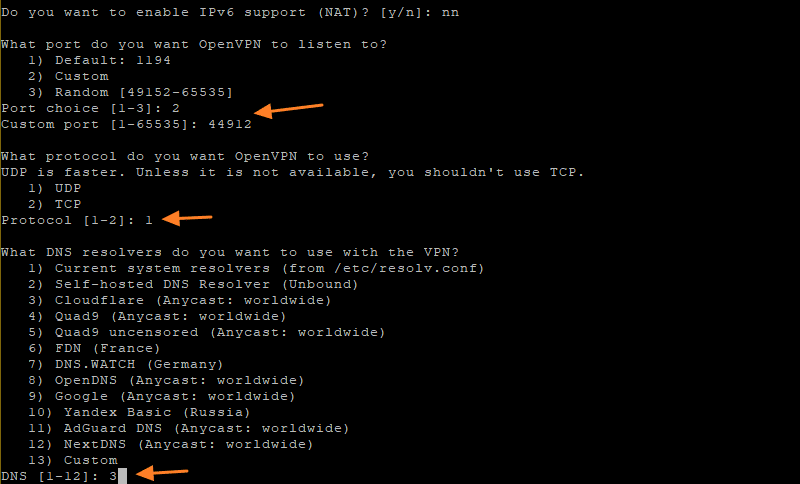

- چه پورت را می خواهید OpenVPN لیست کنید?

سپس باید پورت را انتخاب کنید که سرور VPN به آن گوش کند. به طور پیش فرض ، این بندر 1194 است ، اما توصیه می کنم برای مخفی کردن VPN خود از یک درگاه شخصی استفاده کنید (می توانید از پورت مورد استفاده توسط پروتکل دیگر استفاده کنید (مثال: 443/https) برای عبور راحت تر از طریق فایروال های خاص).

برای تعریف یک درگاه شخصی ، “2” را نشان دهید و شماره پورت را نشان دهید. به عنوان مثال “44912” در مثال من.

- از OpenVPN می خواهید از چه پروتکل استفاده کنید ?

OpenVPN با پروتکل حمل و نقل UDP سریعتر است و علاوه بر این حالت عملیاتی پیش فرض آن است. من شما را تشویق می کنم که در UDP بمانید ، مگر اینکه سعی کنید از یک فایروال عبور کنید: اگر از پورت 443 استفاده می کنید ، استفاده از TCP برای انجام مانند HTTPS سازگارتر است !

- از چه وضوح DNS می خواهید با VPN استفاده کنید ?

پس از اتصال به VPN ، که سرور VPN می خواهید برای وضوح نام از آن استفاده کنید. شما می توانید یک سرور شخصی با انتخاب 13 انتخاب کنید ، یا یکی از لیست را که شماره خود را نشان می دهد انتخاب کنید.

خیلی برای سری اول سوالات. بیایید برویم.

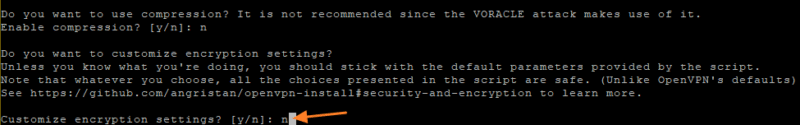

- آیا می خواهید از فشرده سازی استفاده کنید ?

اسکریپت توصیه می کند که ما از فشرده سازی استفاده نکنیم ، زیرا توسط حملات Voracle استفاده می شود. “n” را نشان دهید و اعتبارسنجی کنید.

- تنظیمات رمزگذاری را سفارشی کنید ?

این اسکریپت در حال حاضر برای استفاده از پارامترهای خاصی برای رمزگذاری تونل VPN و ایمنی آن به طور کلی از پیش تنظیم شده است. شما می توانید پارامترهای خود را با نشان دادن “y” تعریف کنید ، در غیر این صورت فقط “n” را انجام دهید.

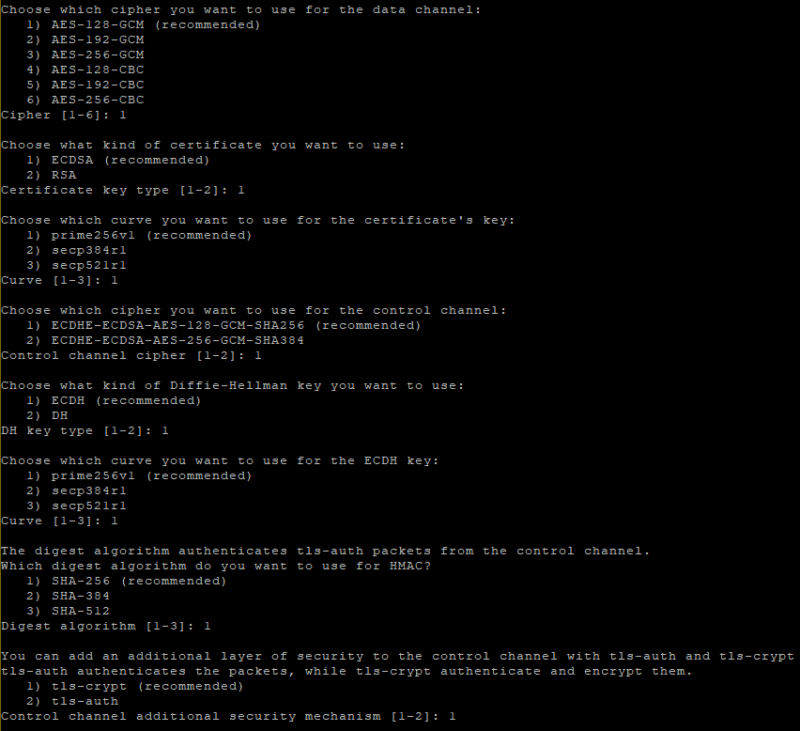

در زیر ، در اینجا گزینه های مختلفی ارائه شده است (و همچنین گزینه های پیشنهادی و مربوط به پیکربندی اتوماتیک) برای کسانی که تصمیم می گیرند گزینه های رمزگذاری را شخصی سازی کنند.

قسمت اول بازجویی به پایان رسیده است ! تاکنون فیلمنامه هنوز دستگاه محلی را تغییر نداده است. از طرف دیگر ، در این لحظه دقیق اگر کلید “Enter” را فشار دهید (یا لمس دیگری) ، نصب سرور OpenVPN شروع می شود.

![]()

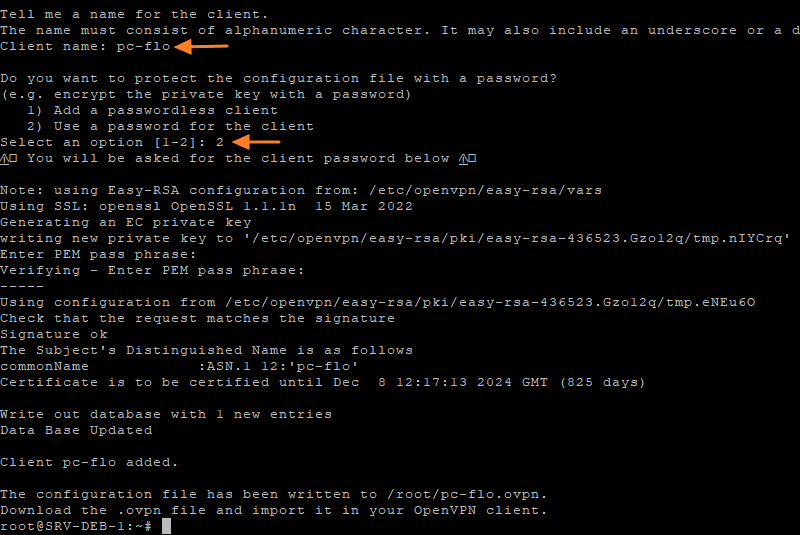

در مقابل. ایجاد مشتری اول

به دنبال پیکربندی سرور VPN ، نصب از طریق اسکریپت با ایجاد اولین مشتری VPN ادامه می یابد. نام رایانه ای را که از VPN استفاده می کند (فقط برای یافتن راه خود) ، به عنوان مثال “نشان دهید”با نام“”. سپس سوال “آیا می خواهید از فایل پیکربندی با یک رمز عبور محافظت کنید?“نمایش داده شده ،” 2 “را برای بله نشان دهید رمز عبوری را تعریف کنید که برای برقراری اتصال VPN لازم باشد.

این یک فایل پیکربندی OVPN را در مشخصات کاربر در حال استفاده ایجاد می کند. در اینجا ، من به عنوان یک ریشه متصل هستم تا پیکربندی در “/root/” تولید شود. از دیدگاه سرور VPN ، افزودن این مشتری دو پرونده ایجاد می کند:

- گواهی مشتری در /و غیره/OpenVPN/Easy-RSA/PKI/صادر شده/.CRT

- کلید خصوصی مشتری در /و غیره/OpenVPN/Easy-PSA/PKI/خصوصی/.کلید

توجه داشته باشید : در هر زمان ، می توانید با اصلاح پرونده پیکربندی ، پیکربندی سرور OpenVPN خود را تغییر دهید: /و غیره/OpenVPN/سرور.سردرگم

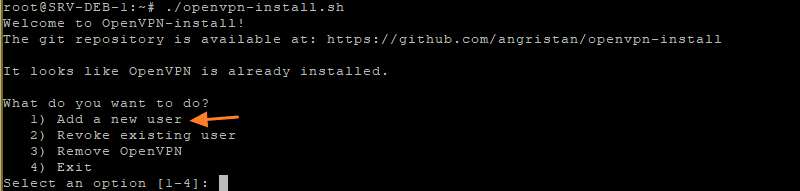

د. یک مشتری جدید OpenVPN اضافه کنید

در هر زمان ، می توانید یک مشتری خالص جدید اضافه کنید که هر دستگاهی که به آن متصل شود دارای گواهینامه خاص خود باشد. چه برای یک مشتری جدید را اضافه یا حذف کنید ، فقط اسکریپت را مجدداً انتخاب کنید و انتخاب “1” را انجام دهید.

سودا ./نصب OpenVPN.سعادت

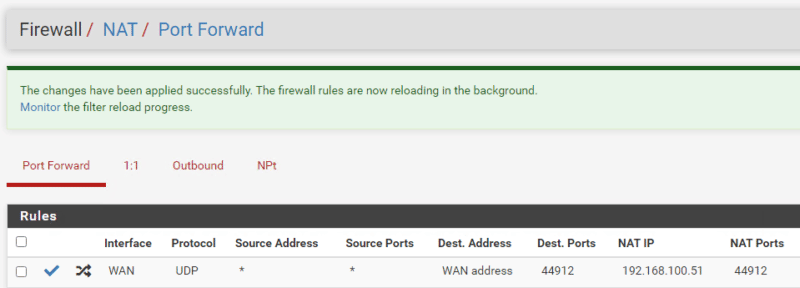

اشمیه. در حالت NAT: قانون تغییر مسیر بندر

در حالت NAT ، یعنی با یک سرور VPN که در پشت روتر/فایروال وصل شده است که NAT در آن فعال شده است ، شما مجبور خواهید بود یک قانون تغییر مسیر پورت ایجاد کنید. در غیر این صورت ، جریان برای آدرس IP عمومی شما در پورت 44912 به سرور VPN هدایت نمی شود.

- اگر این مفاهیم برای شما تار شده اند: Nat و Pat برای مبتدیان

بنابراین ، در فایروال من ، من یک قانون برای هدایت جریان UDP/44912 برای آدرس IP عمومی خود برای سرور VPN ایجاد می کنم (192.168.100.51).

سوم. اتصال VPN را آزمایش کنید

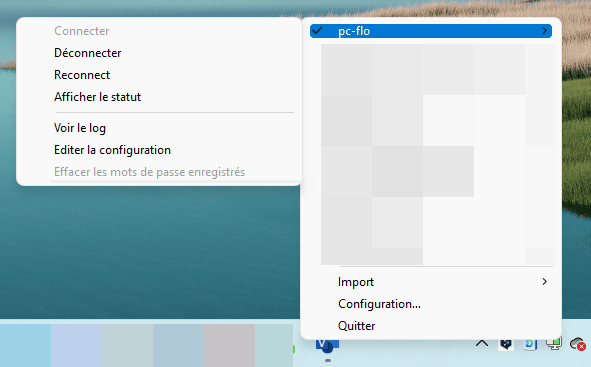

پرونده پیکربندی قبلاً تولید شده است (/root/pc-flo.OVPN) در نمایه کاربر باید به رایانه ای منتقل شود که باید به VPN وصل شود. اگر در ویندوز هستید ، می توانید از WINSCP یا SCP استفاده کنید و در زیر لینوکس می توانید از SCP استفاده کنید.

داشتن. در ویندوز

در ویندوز ، شما باید OpenVPN GUI یا OpenVPN Connect را نصب کنید. من شخصاً استفاده می کنم GUI OpenVPN بنابراین من باید پرونده OVPN را در فهرست زیر کپی و چسباندم:

ج: \ فایل های برنامه \ OpenVPN \ پیکربندی

بنابراین ، در مشتری VPN من ، می توانم ببینم که اتصال VPN جدید من ظاهر می شود که نام پرونده OVPN را به خود اختصاص می دهد:

با کلیک بر روی “وصل کردن“، مجبور هستم رمز ورود مرتبط با مشتری “PC-FLO” را وارد کنید به منظور احراز هویت من با گواهینامه.

پس از اتصال ، می توانم به لطف آدرس IP محلی خود به سرور Debian 11 من در SSH دسترسی پیدا کنید, دانستن “192.168.100.51“”. من همچنین می توانم در زیرساخت های از راه دور خود به سرورهای دیگر دسترسی پیدا کنم. اگر به اینترنت دسترسی پیدا کنم ، از طریق VPN خود عبور می کنم و بنابراین از اتصال اینترنت VPN خود استفاده می کنم !

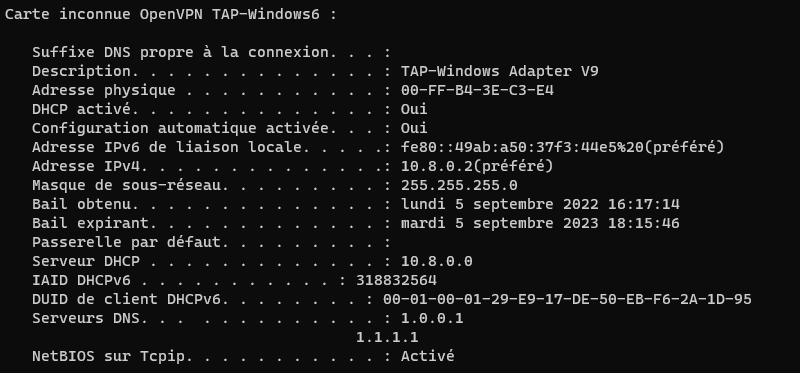

از طرف ویندوز ، با نگاهی به پیکربندی IP دستگاه من ، می بینم که تونل VPN در شبکه کار می کند “10.8.0.0/24“از آنجا که من آدرس IP دارم”10.8.0.2/24“”. این زیر شبکه در پرونده تعریف شده است “/etc/OpenVPN/سرور.Conf “از سرور VPN از طریق” خط “سرور 10.8.0.0 255.255.255.0. از نظر سرورهای DNS ، موارد CloudFlare تعریف شده است (1.0.0.1 و 1.1.1.1) و اینکه من در طول پیکربندی اولیه انتخاب کرده بودم.

شرح. در لینوکس

اگر پست مشتری شما ، که باید از VPN استفاده کند ، تحت لینوکس قرار دارد ، می توانید OpenVPN را از طریق این دستور نصب کنید:

sudo apt-get نصب OpenVPN

سپس پرونده پیکربندی OVPN باید در این مکان واریز شود:

/و غیره/OpenVPN/مشتری/

برای ایجاد اتصال بر اساس این پرونده پیکربندی ، انجام این کار کافی خواهد بود:

OpenVPN-Client-Config/etc/OpenVPN/مشتری/PC-FLO.OVPN

در مقابل. روزنامه ها در سرور VPN

اتصال موقعیت مشتری با اجرای سفارش زیر در روزنامه های سرور VPN قابل مشاهده است.

ژورنال-شناسایی کننده OVPN-server

به عنوان مثال ، هنگام اتصال از پست مشتری ویندوز من ، روزنامه های زیر قابل مشاهده است:

SRV-DEB-1 OVPN-SERVER [436393]: multi: multi_init ، r = 256 v = 256 SRV-DEB-1 OVPN-SERVER [436393]: ifconfig استخر IPv4: Base = 10.8.0.2 اندازه = 252 SRV-DEB-1 OVPN-SERVER [436393]: لیست استخر IfConfig SRV-DEB-1 OVPN-SERVER [436393]: توالی اولیه سازی SRV-DEB-1 OVPN-SERVER [436393] :: 53471 رمزگذاری کانال خروجی: " AES-256-CTR با 256 کلید BIT SRV-DEB-1 OVPN-SERVER [436393] :: 53471 رمزگذاری کانال کنترل خروجی: با استفاده از 256 پیام بیت هش 'Sha256' برای تأیید هویت HMAC SRV-DEB-1 OVPN-SERVER- سرور [436393] :: 53471 رمزگذاری کانال کنترل ورودی: Cipher 'AES-256-CTR' با 256 کلید SRV-DEB-1 OVPN-SERVER [436393] ::: 53471 رمزگذاری کانال کنترل ورودی: با استفاده از 256 BIT HASH ' SHA256 'برای تأیید هویت HMAC SRV-DEB-1 OVPN-SERVER [436393] :: 53471 TLS: بسته اولیه از [AF_INET] 89.87.49.50: 53471 ، sid = EB971C1D A6A6884B SRV-DEB-1 OVPN-SERVER [436393] :: 53471 تأیید OK: عمق = 1 ، CN = CN_UIEY50OEG1ZHZHNLA8 SRV-DEB-DEB-DEB-DEB-DEB-DEB-TOER [436393], CN = PC-FLO SRV-DEB-1 OVPN-SERVER [436393] :: 53471 اطلاعات همکار: IV_ver = 2.5.6 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 اطلاعات همکار: iv_plat = برنده SRV-DEB-1 OVPN-SERVER [436393] :: 53471 اطلاعات همسالان: IV_PROTO = 6 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 اطلاعات همتا: IV_NCP = 2 SRV-DEB-1 OVPN-SERVER [[ 436393] :: 53471 اطلاعات همتا: IV_CiPHERS = AES-256-GCM: AES-128-GCM SRV-DEB-1 OVPN-SERVER [436393] :: 53471 اطلاعات همکار: IV_LZ4 = 1 SRV-DEB-OVPN-SERVER-SERVER [436393] :: 53471 اطلاعات همتا: IV_LZ4V2 = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 اطلاعات همتا: IV_LZO = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 534471 PEER IV_CCCIN = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 اطلاعات همتا: IV_COMP_STUBV2 = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 اطلاعات همکار: IV_TCPNL = 1 SRV-DEB-DEB-1 OVPN- سرور [436393] :: 53471 اطلاعات همتا: IV_GUI_VER =OpenVPN_GUI_11 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 اطلاعات همسالان: IV_SSO = OpenUrl ، Crtext Srv-Deb-1 OVPN-Server [436393] :: 53471 کانال کنترل: TLSV1.3 ، cipher tlsv1.3 TLS_AES_256_GCM_SHA384 ، 256 بیتی EC ، منحنی: Prime256V1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 [PC-FLO] اتصال همسالان آغاز شده با [af_inet] : 53471

علاوه بر این ، می توانید قوانین قابل استفاده را با دستور زیر تجسم کنید:

iptables -t nat -l -n -v

این دستور باید به شما امکان دهد ببینید که زنجیره پست -ft شامل این خط است:

2200 971k Masquerade All - * Ens192 10.8.0.0/24 0.0.0.0/0

یک خط اساسی برای جریان VPN به درستی مسیریابی و حمل و نقل.

من. نتیجه

این آموزش به پایان می رسد: ما فقط یک روش ساده را دیده ایم یک سرور OpenVPN را تحت Debian 11 تنظیم کنید با استفاده از این اسکریپت نصب عالی. من وقت گرفتم تا برای شما توضیح دهم که فیلمنامه چه کاری انجام می دهد تا بتوانید در همان زمان بفهمید چه کاری انجام می دهید. بدانید که بسیاری از تنظیمات ممکن برای اجرای VPN با OpenVPN وجود دارد.

برای تنظیم یک VPN برای اتصال به یک زیرساخت کامل ، توصیه می کنم آن را در فایروال خود تنظیم کنید تا بتوانید مستقیماً در این سطح جریان ها را مدیریت کنید. اجازه فقط پروتکل های خاص در تونل VPN یا اجازه دادن به جریان فقط به میزبان های خاص آسان تر خواهد بود. از طرف دیگر ، برای یک VPN که برای استفاده شخصی استفاده می کنید ، به عنوان مثال دور زدن سانسور ، این راه حل ایده آل است.

این مقاله را به اشتراک بگذارید

- ← Text4Shell قبلی: یک نقص امنیتی مهم در کتابخانه متن Apache Commons

- بیش از 20 میلیون بارگیری انباشته شده برای این بدافزار و برنامه های اندرویدی بعدی

فلورین برنل

مهندس سیستم و شبکه ، بنیانگذار IT-Connect و Microsoft MVP “Cloud and Datacenter Management”. من می خواهم تجربه و اکتشافات خود را از طریق مقالاتم به اشتراک بگذارم. ژنرالیست با یک جاذبه خاص برای راه حل ها و برنامه نویسی مایکروسافت. خواندن خوب.

فلورین 4966 پست و شمارش دارد.همه پست های فلورین را ببینید

چگونه VPN خود را بر روی سرور سوار کنیم

از آنجا که عملکرد VPN بر اساس سرورها ، پروتکل های شبکه و فناوری های ایمنی پیچیده استوار است ، نصب VPN خود ممکن است از دسترس فانی ساده به نظر برسد. آیا موضوع واقعا این است ? ما سعی کردیم VPN خودمان را روی یک سرور تنظیم کنیم.

آیا آنقدر دشوار است که سرویس VPN خود را تنظیم کند ? و آیا این عملیات در مقایسه با یک سرویس VPN “آماده برای استفاده” ، مانند ExpressVPN سودآور است ? برای پاسخ به آن ، ما خودمان را در کفش یک کاربر بالقوه قرار دادیم و با کاوش در وب شروع کردیم. ادبیات در مورد این موضوع تسلیم نمی شود ، اما آنچه مسلم است این است که ده ها راه برای ایجاد یک VPN خانگی وجود دارد ، تا در درجه های مشکلات بسیار متنوعی.

برای این مقاله ، ما سه نفر را حفظ کرده ایم و با جزئیات “ساده ترین” روش را توضیح خواهیم داد. افزایش VPN خود لزوماً به دانش بزرگ رایانه احتیاج ندارد. از طرف دیگر ، شما باید در مقابل خود وقت داشته باشید و از قرار دادن دستان خود در سکه نترسید.

یک VPN خانگی را بر روی Raspberry Pi نصب کنید

PirateLab یک آموزش طولانی بسیار دقیق به زبان فرانسوی منتشر کرد تا یک VPN را در PI Raspberry نصب کند. این روشی است که به پیش نیازترین نیاز دارد: پیکربندی Raspberry Pi ، جعبه اینترنت سپس برنامه ها. اصل این است که رایانه کوچکی را که Raspberry Pi است به یک سرور VPN تبدیل کنید که ما خودتان پیکربندی خواهیم کرد. با اتصال به آن ، سپس آدرس IP Raspberry Pi خود را طی خواهید کرد و از اتصال اینترنت (و IP مرتبط) که به آن متصل است بهره مند خواهید شد (مثلاً خانه شما). اگر این یک اتصال فیبر باشد ، جریان بسیار عالی خواهد بود ، اما اگر اتصال ADSL باشد ، از نظر مکانیکی محدود خواهید بود.

با نصب ALGO VPN یک VPN را روی یک ماشین مجازی نصب کنید

اگر واقعاً از خطوط فرمان در یک ماشین مجازی نمی ترسید ، راه حل ALGO VPN برای شما مناسب است. این یک راه حل VPN بسیار آسان است (اما بسیار کمتر برای پیکربندی) ، منبع باز ، که به شما امکان می دهد یک VPN (با پروتکل های WireGuard یا IPSEC) را در بسیاری از ماشین های مجازی نصب کنید. توسعه دهنده آمریکایی لنی زلتسر در مورد این موضوع در وبلاگ خود یک آموزش بسیار کامل به زبان انگلیسی نوشت.

راه حل های کلید در دست میزبان را طی کنید

اما ساده ترین راه حل ، برای عموم مردم ، ایجاد VPN خود این است که راه حل های “کلید در دست” میزبان را طی کنید. این راه حلی است که در زیر می خواهیم جزئیات آن را انجام دهیم. برای استفاده از آن مثال میزبان Scaleway را خواهیم گرفت (سایر میزبان ها راه حل های یکسان ارائه می دهند ، خواه در OVH یا DigitalOcean). او واقعاً در گزینه های خود برای استفاده از “InstantApps” ارائه می دهد.

به طور مشخص ، در دو کلیک و چند دقیقه ، می توان سرور با توزیع (Ubuntu ML) و یک برنامه از پیش نصب شده داشت. کاربر پس از آن فقط مجبور است اجاره سرور را بپردازد و برنامه فرمان آنلاین خود را پیکربندی کند.

سرور خود را اجاره کنید

برای شروع ، یک حساب در Scaleway باز کنید. ثبت نام رایگان است اما نیاز به ورود به شماره کارت بانکی و پرداخت هزینه قبل از مجازات 2 یورو دارد. این طبیعی است ، شما در حال اجاره سرور هستید و این قیمت ها در ماه یا دقیقه قیمت گذاری می شود.

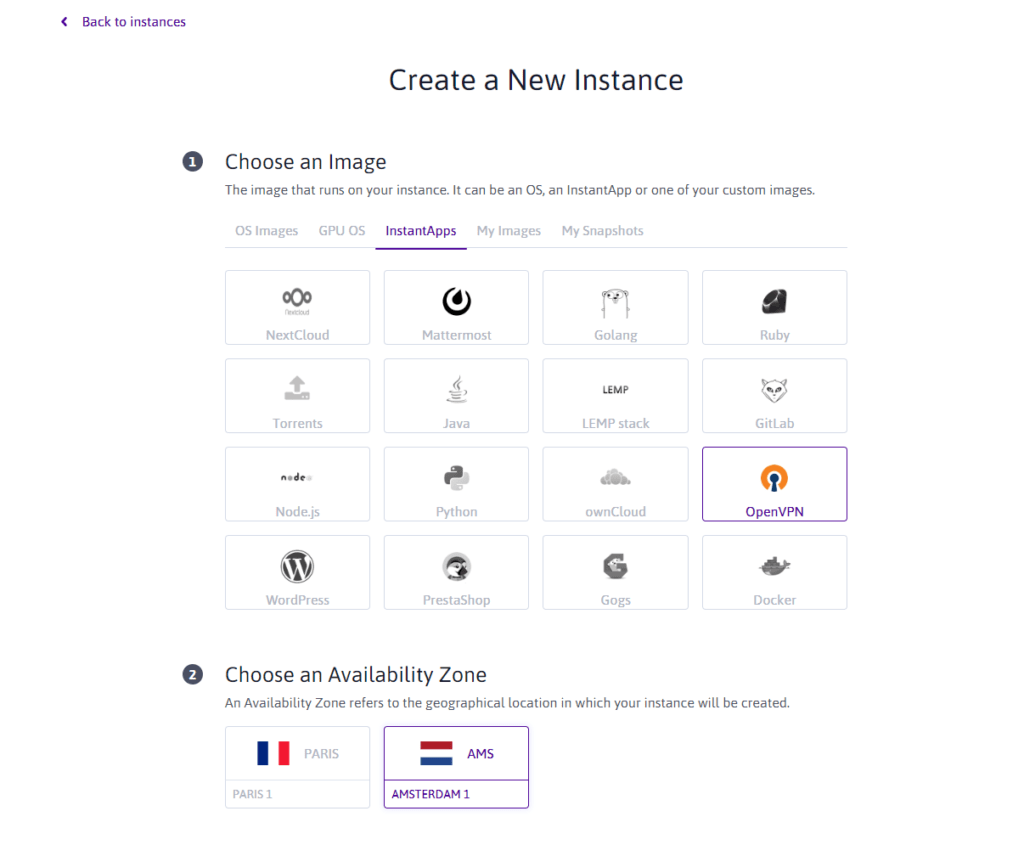

در رابط ، به عنوان مثال ، در نوار کناری سمت چپ ، سپس روی دکمه سبز کلیک کنید ” یک نمونه ایجاد کنید »». تبریک می گویم ، شما در حال تنظیم اولین سرور خود هستید. سپس یک منوی شخصی سازی سرور نمایش داده می شود. در مرحله 1 (” یک تصویر را انتخاب کنید ») ، روی InstantApps کلیک کنید ، سپس OpenVPN را انتخاب کنید.

اینجاست که سرور خود را پیکربندی می کنید. ما تصمیم گرفتیم سرور خود را در آمستردام ، در هلند قرار دهیم. در آنجا است که آدرس IP آینده ما جابجا می شود.

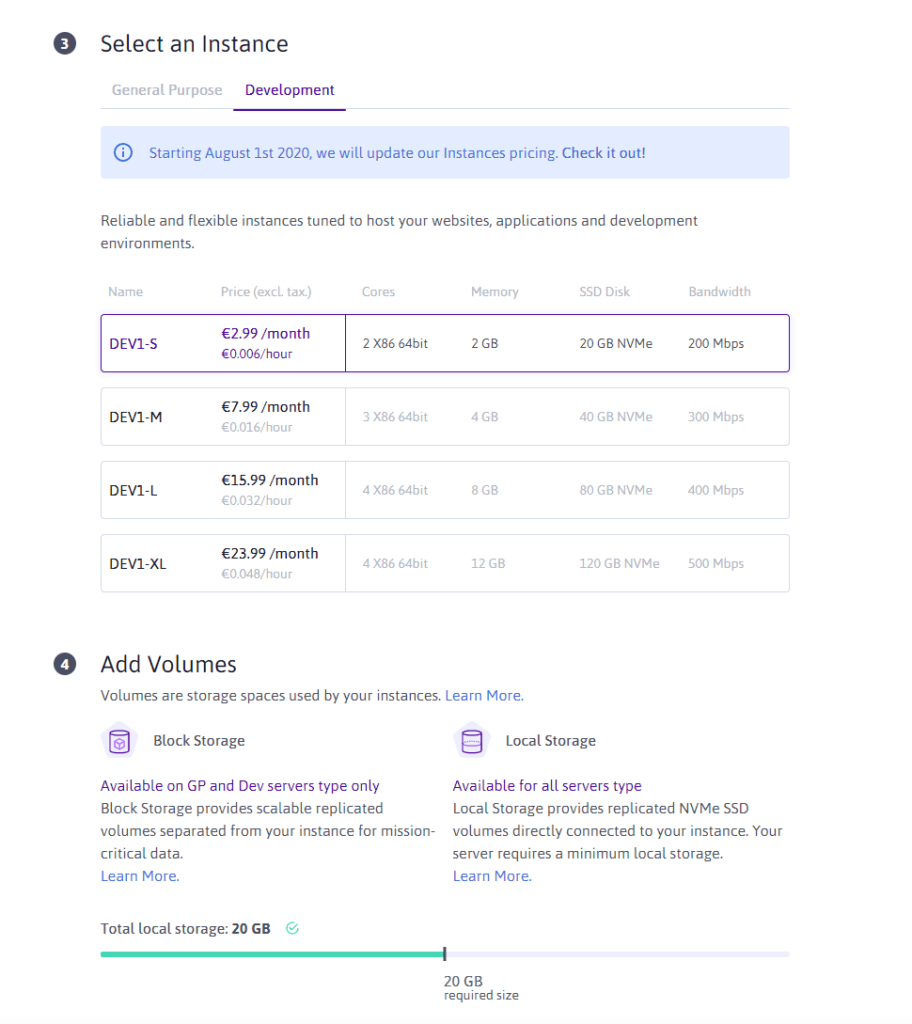

اکنون انتخاب نوع سرور است. ما به یک سرور کوچک احتیاج داریم که از جابجایی آدرس IP ما و حرکت در اینترنت برای ما مراقبت کند. ما در اینجا به یک سرور قدرتمند احتیاج نداریم ، ارزان ترین ترفند نیازهای این آموزش را انجام می دهد.

به برگه توسعه بروید و ارزان ترین گزینه را با حداکثر جریان 200 مگابایت در ثانیه بگیرید.

شما فقط باید نام کمی به بدن خود و به خصوص برای ارتباط آن با یک کلید SSH بدهید. ما قصد نداریم نحوه تولید یک کلید SSH را توضیح دهیم و آن را با نمونه ، Scaleway یا OVH مرتبط کنیم ، آن را به طور کامل در مستندات آنها توضیح می دهیم. برای بقیه این آموزش ، ما از طریق نرم افزار Putty می رویم تا خطوط فرمان را وارد کنیم.

OpenVPN را پیکربندی کنید

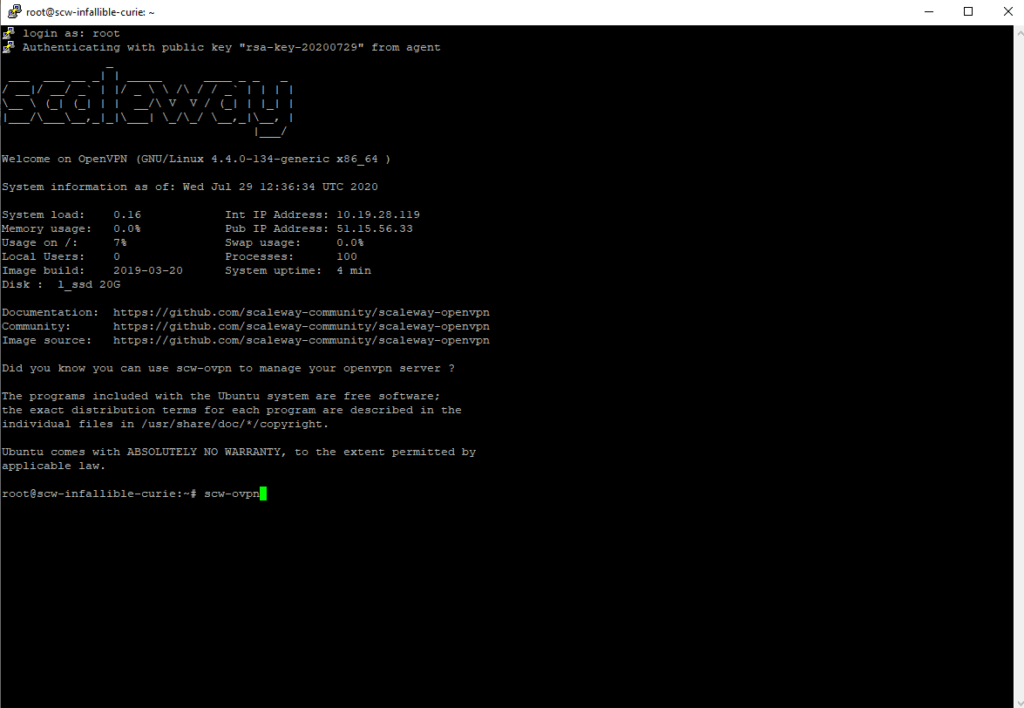

اگر تمام این مراحل انجام شود ، اکنون سرور را در اختیار دارید که OpenVPN در آن نصب شده است. اکنون باید OpenVPN را مستقیماً روی سرور پیکربندی کنیم.

به سرور یا از طریق ترمینال (در مک و لینوکس) یا از طریق بتونه (ویندوز) وصل شوید. وقتی سرور از شما می خواهد خود را شناسایی کنید ، فقط ریشه را وارد کنید. اکنون OpenVPN را پیکربندی خواهیم کرد تا هنگام اتصال با یک برنامه VPN ، ما را در سرور شناسایی کند. به طور خاص ، ما یک نمایه کاربر ایجاد خواهیم کرد.

برای شروع ، دستور “root” را وارد کنید. سرور نشان می دهد که OpenVPN نصب شده است و آماده استفاده از آن است.

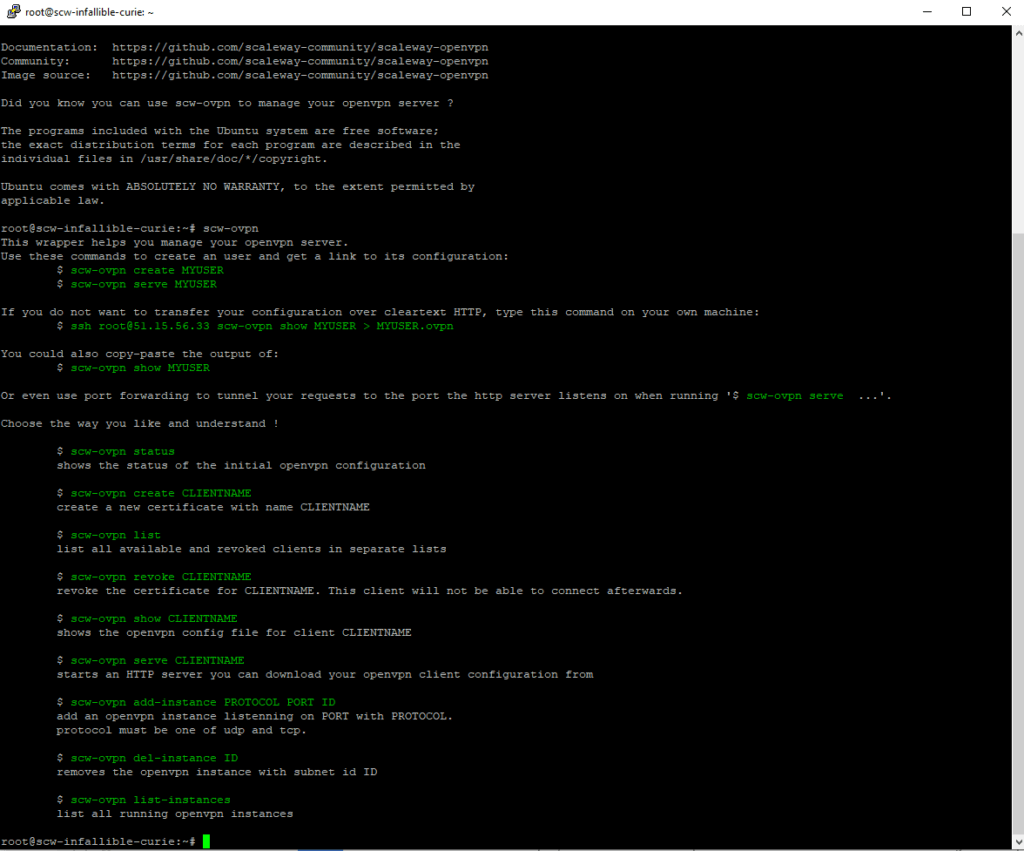

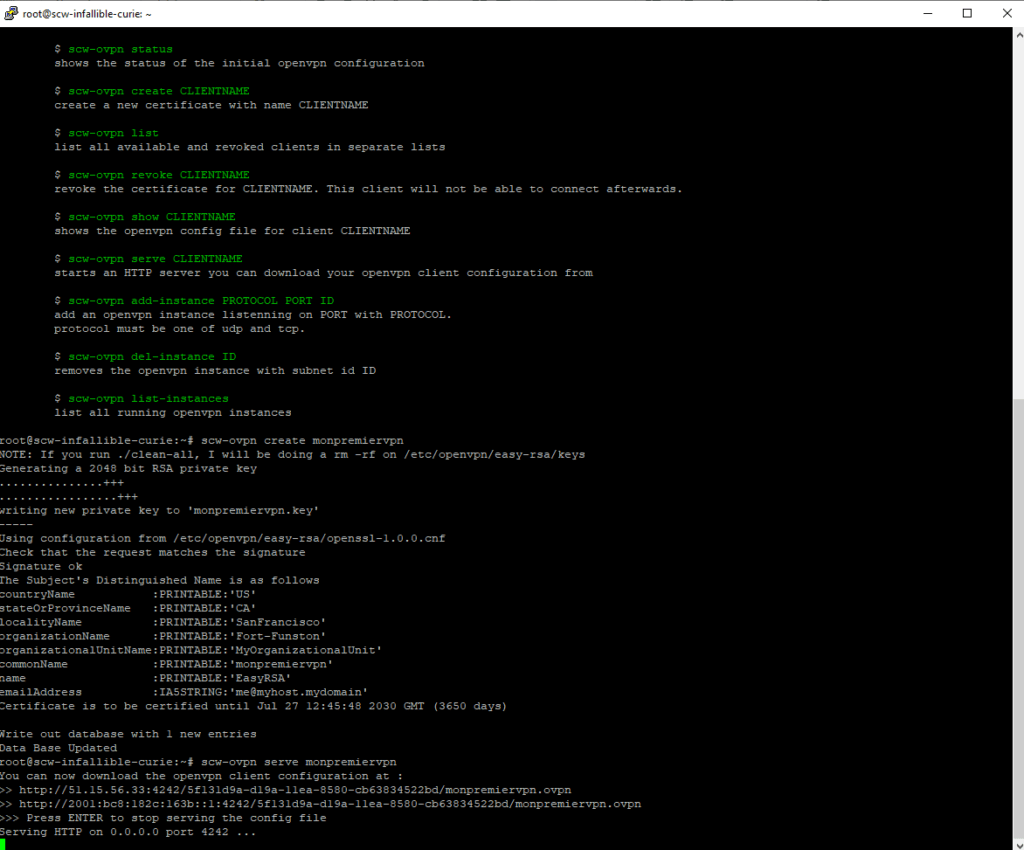

سپس دستور “SCW-OVPN” را وارد کنید ، که یک کاربر جدید ایجاد می کند.

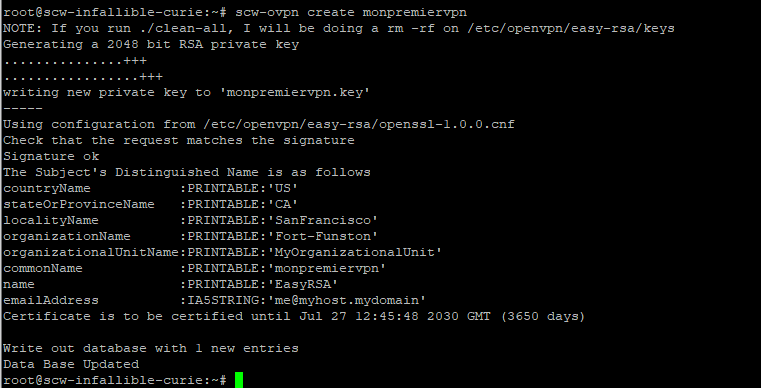

برای ایجاد یک کاربر جدید ، دستور “SCW-OVPN ایجاد نام” را وارد کنید ، یا همانطور که از نام آن آمده است ، نام کاربر را که می خواهید بگیرید ، نام کاربر را وارد کنید. در اینجا ما “monpremiervpn” را قرار داده ایم.

اکنون که ایجاد شده است ، به پرونده نیاز دارید .OVPN که به شما امکان می دهد هنگام استفاده از مشتری VPN برای اتصال ، خود را در سرور شناسایی کنید.

برای تولید پرونده .OVPN فرمان “SCW-OVPN Serve Serve NoMutilizing” را وارد کنید. سرور سپس پیوندی ایجاد می کند که به شما امکان بارگیری فایل را می دهد .OVPN.

پیوند تولید شده به طور خودکار توسط OpenVPN را به مرورگر خود کپی کنید (یا اگر یک خط فرمان هستید ، آن را با یک دستور SSH بارگیری کنید) برای بارگیری فایل. لطفاً توجه داشته باشید ، پیوند فقط در زمان این سفارش در دسترس است: به محض ورود به ورود ، پیوند منقضی می شود.

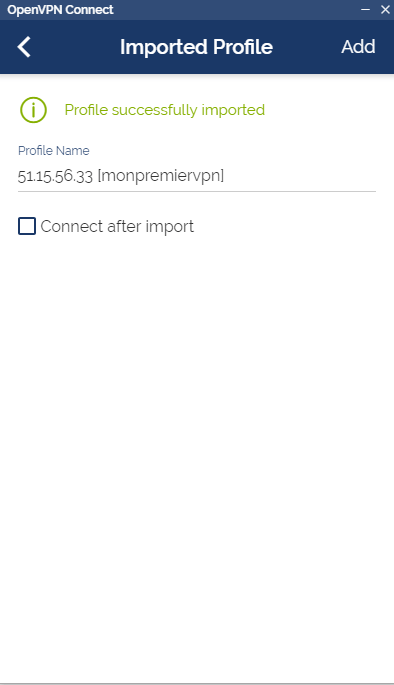

از مشتری VPN استفاده کنید

پس از بازیابی پرونده .ovpn ، سخت ترین ساخته شده است. تمام کاری که شما باید انجام دهید این است که مشتری VPN را بارگیری کنید. OpenVPN این پرونده را به خوبی انجام می دهد. آن را بارگیری کنید ، سپس آن را نصب کنید. سپس فقط پرونده را وارد کنید .OVPN در مشتری برای اتصال به سرور از طریق تونل.

تبریک می گویم ، شما اولین VPN خود را قرار داده اید !

آسان ، اما محدود

برای پاسخ به این سؤال که به ما علاقه مند است: نه ، ایجاد VPN خود بسیار پیچیده نیست. اما محدودیت ها بیشمار است و خدمات ارائه شده برای عموم مردم در مقایسه با راه حلی مانند ExpressVPN واقعاً سودمند نیست.

یک نصب طولانی

شما واقعاً باید وقت خود را برای نصب چندین نرم افزار (OpenVPN ، Putty) ، یاد بگیرید و درک کنید که چگونه یک کلید SSH کار می کند و یک حساب کاربری را با یک میزبان باز می کند. ExpressVPN برنامه ای در تعداد زیادی دستگاه (رایانه ، موبایل و غیره) در دسترس دارد ، که فقط برای تسویه حساب به سه کلیک نیاز دارد و کاملاً به زبان فرانسوی ترجمه شده است.

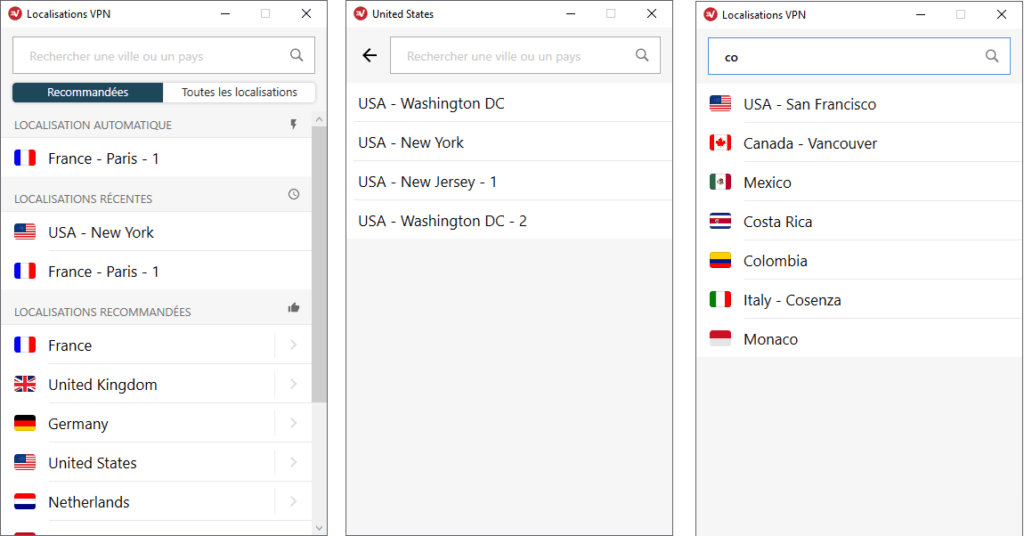

انتخاب کشوری که می خواهیم در آن وصل شویم امکان پذیر است و در بعضی موارد ، شهر دقیقی که می خواهیم در آن وصل شویم. یک موتور جستجو نیز وجود دارد.

یک قیمت غیر جذاب

در مثال ما ، Scaleway سرویس OndayApp OpenVPN خود را با قیمت 4.99 یورو (خارج از مالیات) در هر ماه ارائه می دهد. ExpressVPN در حال حاضر اشتراک یک ساله خود را با کمتر از 6 یورو در ماه ارائه می دهد. تقریباً برای کیفیت خدمات بسیار متفاوتی معادل آن است.

ویژگی های محدود

سوال خوبی که باید بپرسید این نیست که بدانید آیا ایجاد VPN شخصی خود پیچیده است تا بدانید که می خواهید با VPN خود چه کاری انجام دهید. در مثال ما ، VPN ما در هلند واقع شده است و با یک برنامه اصلی ، OpenVPN کار می کند.

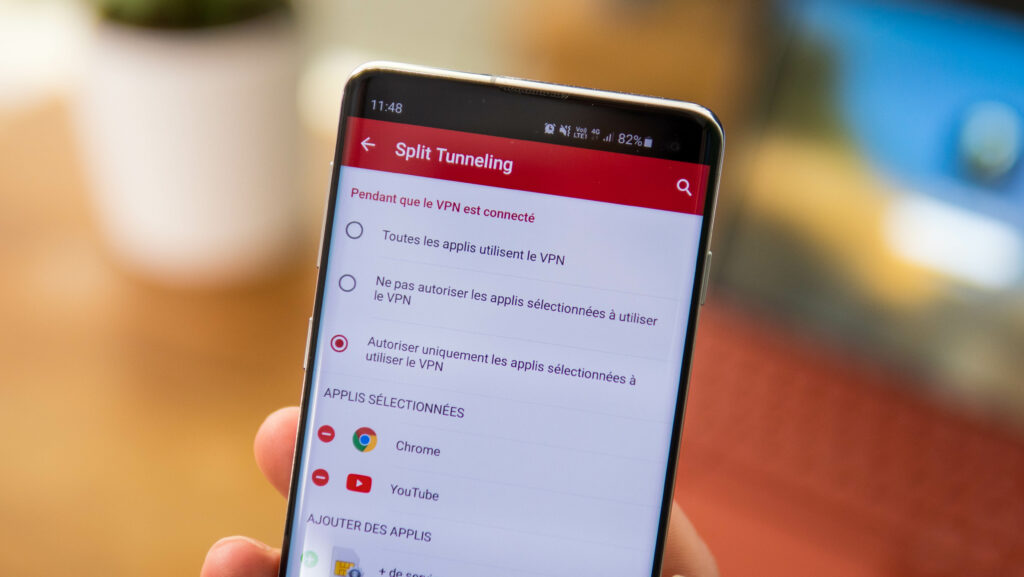

به عبارت دیگر ، شما فقط یک سرور دارید که ExpressVPN بیش از 3000 در 160 مکان مختلف ارائه می دهد. شما به ویژگی های تونل زنی تقسیم یا انتخاب زیادی از پروتکل دسترسی نخواهید داشت. جریان خانه ما VPN نیز پایین تر از آن است که توسط سرورهای ExpressVPN ارائه می شود. سرانجام ، این سرور منحصر به فرد واقع در اروپا به شما امکان نمی دهد به کاتالوگ های خارجی سیستم عامل های SVOD دسترسی پیدا کنید.

تونل سازی تقسیم به شما امکان می دهد اتصال VPN را به برنامه های خاص اختصاص دهید.

در حال حاضر ، تعداد بسیار کمی از میزبان سرورهای واقع در ایالات متحده را ارائه می دهند. و حتی اگر آنها این کار را داشته باشند ، دسترسی به کاتالوگ آمریکایی نتفلیکس تضمین نمی شود. با راه حلی مانند ExpressVPN ، این سؤال مطرح نمی شود: فقط به یک سرور آمریکایی یا کانادایی متصل شوید تا به کاتالوگ خارجی دسترسی پیدا کنید

یک تأمین کننده خوب VPN ساده تر است

به طور خلاصه ، اگر به یک VPN با یک سرور واحد ، ویژگی های محدود نیاز دارید و نمی ترسید دستان خود را در خطوط کنترل قرار دهید ، می توانید از نصب VPN خود لذت ببرید. اگر به راه حلی که در دو کلیک کار می کند ، با هزاران سرور و یک سیاست حفظ حریم خصوصی قوی ، ExpressVPN یکی از بهترین گزینه های لحظه ای است.

ExpressVPN در حال حاضر یک پیشنهاد ویژه در اشتراک یک ساله خود ارائه می دهد. این یکی سه ماه رایگان دارد. بنابراین این اشتراک کمتر از 6 یورو در ماه است. برای به دست آوردن ایده ای از کیفیت خدمات ، شما همچنین 30 روز آزمایش “رضایت یا بازپرداخت” دارید که در طی آن می توانید با تماس با سرویس پس از فروش ، در هر زمان بازپرداخت اشتراک خود را متوقف کرده و دریافت کنید.

شما تعجب می کنید بهترین VPN چیست ? انتخاب ما از بهترین VPN ها پاسخ در مقایسه ماست

این مقاله با همکاری ExpressVPN انجام شد

این محتوا است که توسط ویراستاران مستقل در موجودیت XP Humanoid ایجاد شده است. تیم تحریریه Numerama در ایجاد آن شرکت نکرد. ما به خوانندگان خود متعهد هستیم تا این محتویات جالب ، کیفی باشد و با علایق آنها مطابقت داشته باشد.