DNS 방화벽 | CloudFlare, DNS 관리를 CloudFlare에서 Oracle Cloud Infrastructure로 마이그레이션합니다

DNS 관리를 CloudFlare에서 Oracle Cloud 인프라로 마이그레이션합니다

DNS 인프라에 대한 DDOS 공격은 점점 더 빈번 해지고 있습니다. CloudFlare는 원산지 이름에서 멀리 떨어진 악의적 인 트래픽을 리디렉션하고 글로벌 네트워크 전체에서 흡수합니다. DNS 방화벽에는 임의의 접두사로 공격을 중지하는 전용 자동 감쇠 시스템이 동반됩니다.

Cloudflare DNS 화재

DNS Firewall of CloudFlare는 온라인 공격에 대한 DNS 인프라를 확보하는 동시에 활동 시간을 개선하고 매우 끈성한 성능을 보장하는 서비스로 방화벽입니다.

관련 제품

- CloudFlare 신뢰성

- DNS CloudFlare

- DDOS 공격 보호

- DNSSEC 보호

네트워크에 들어가는 것을 확인하십시오

유량 제한의 강력한 기능 덕분에 DNS 방화벽은 바람직하지 않은 악의적 인 트래픽으로부터 인프라를 보호합니다. 유량 제한은 원산지의 무결성에 따라 쉽게 구성 할 수 있도록 API를 통해 구성 가능합니다.

DDOS 공격을 자동으로 감쇠시킵니다

DNS 인프라에 대한 DDOS 공격은 점점 더 빈번 해지고 있습니다. CloudFlare는 원산지 이름에서 멀리 떨어진 악의적 인 트래픽을 리디렉션하고 글로벌 네트워크 전체에서 흡수합니다. DNS 방화벽에는 임의의 접두사로 공격을 중지하는 전용 자동 감쇠 시스템이 동반됩니다.

해적의 눈에 기원의 IP 주소 소비

DNS 방화벽은 또한 CloudFlare의 IP 주소 뒤에있는 이름 서버 이름의 IP 주소의 원점을 숨겨서 해적의 대상을 방지합니다.

DNS 방화벽을 원합니다 ?

간단한 구성

이름 서버의 간단한 IP 주소 변경 덕분에 단 5 분만에 DNS 인프라 보호.

참조 DNS 또는 DNS 화재

CloudFlare를 사용하면 DNS 인프라를 확보 할 수있는 두 가지 옵션이 있습니다.

DNS CloudFlare 방화벽은 자신의 인프라를 실행하고 DNS 레코드를 자신의 이름 서버에 유지하면서 전체 CloudFlare 네트워크를 즐기면서 DDOS 공격 감쇠, 흐름 제한, 채팅 제한 등과 같은 기능. 숙박 및 클라우드 공급 업체, ISP, 등록 서버 및 대규모 참조 DNS 인프라를 수행하는 사람을위한 DNS 방화벽을 권장합니다.

자동화 CloudFlare를 만드는 DNS는 통합 된 DDOS 및 DNSSEC 공격에 대한 보호 기능을 제공하는 완전히 관리되고 전문 수준의 DNS 서비스입니다. CloudFlare를 기본 또는 보조 DNS 공급 업체로 사용하려는 사람에게 DNS 솔루션을 권장합니다. 더 알아보기.

DNS 관리를 CloudFlare에서 Oracle Cloud 인프라로 마이그레이션합니다

DNS (Domain Name System)는 인터넷의 필수 구성 요소로, 사용자가 컴퓨터가 이해할 수있는 IP 주소로 읽을 수있는 도메인 이름을 변환하여 웹 사이트에 액세스 할 수 있습니다. DNS 레코드에는 지역에 저장되며 각 영역에는 특정 필드에 대한 정보가 포함되어 있습니다. DNS 등록 관리는 특히 여러 영역과 하위 도메인이있는 경우 복잡한 작업이 될 수 있습니다.

DNS Oracle Cloud Infrastructure (OIC) 서비스를 통해 영역을 만들고 영역에 녹음을 추가하고 Oracle Cloud 인프라 외곽의 네트워크를 허용하여 해당 분야의 DNS 요청을 관리 할 수 있습니다. Oracle DNS를 구성함으로써 회사 및 비즈니스 고객은 DNS 요청을 Oracle Cloud Infrastructure Computure 및 Storage와 같은 리소스, 세 번째 및 개인 리소스에 연결할 수 있습니다. 또한 DNS 레코드를 관리 할 수 있으며 IP 주소와의 해당 도메인 이름입니다. 클라우드 리소스가 될 수 있습니다.

목적

CloudFlare DNS 영역을 OIC로 가져 오면 DNS 관리를 통합하고 OICS DNS 기능을 활용할 수 있습니다. 프로세스는 CloudFlare에서 DNS 영역을 내보내고 DNS 레코드를 가져 오는 것입니다. 이 튜토리얼에 설명 된 단계에 따라 DNS CloudFlare를 OIC로 쉽게 가져 와서 DNS 관리를 합리화 할 수 있습니다.

전제 조건

- DNS OIC 관리 생성 및 관리에 대한 액세스 권한이있는 OIC 계정.

- CloudFlare 계정에 대한 액세스.

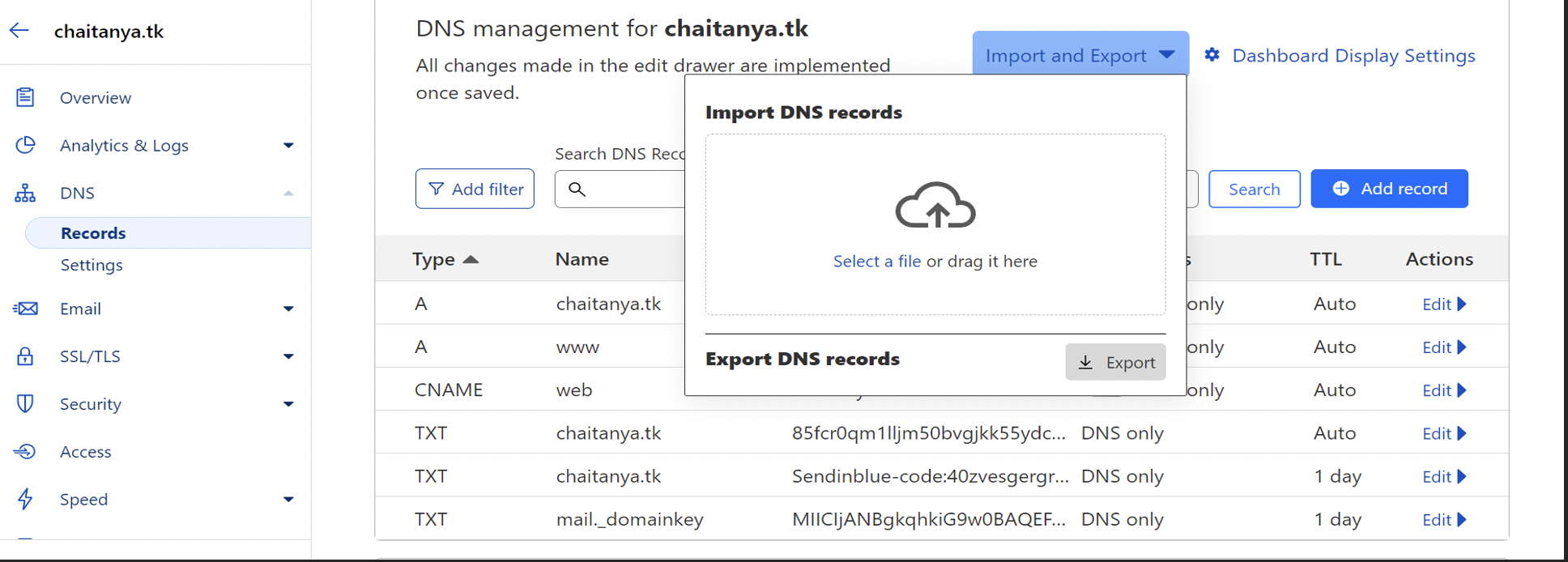

작업 1 : CloudFlare에서 DNS 영역의 내보내기

- CloudFlare 계정에 연결하고 DNS 영역을 내보내는 도메인을 선택하십시오.

- 클릭 내보내다 DNS 영역 파일의 사본을 다운로드하려면.

작업 2 : CloudFlare에서 내보낸 영역 파일 수정.dns oic으로 가져 오기 위해 com

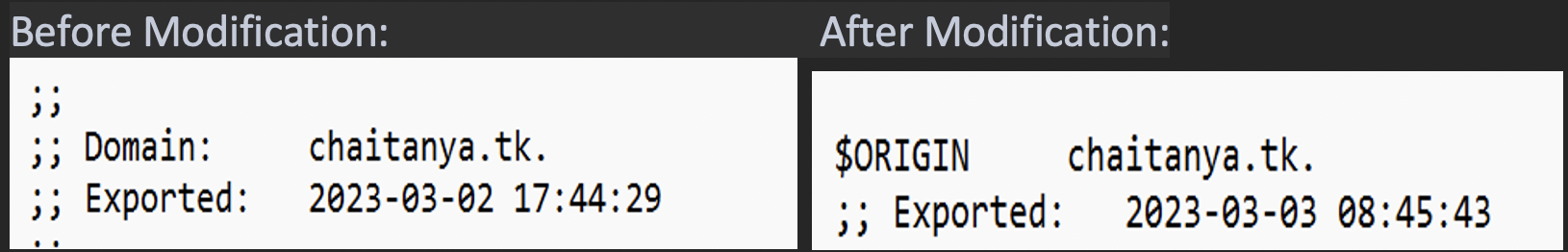

Oracle Cloud Infrastructure DNS Service가 CloudFlare에서 내보낸 영역 파일을 올바르게 가져올 수 있도록.com, 파일을 수정해야합니다. 다음 지침에 따라 영역 파일을 업데이트하십시오.

- 선택한 텍스트 편집기에서 파일을 엽니 다. 두 번째 줄을 수정하고 제거하십시오 ;; 도메인 : 그리고 그것을 $ origin으로 바꾸십시오 .

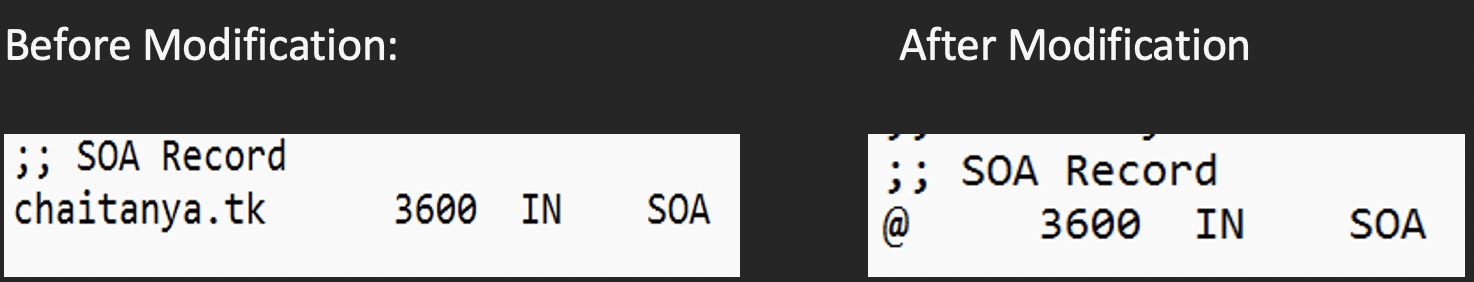

- SOA 녹화의 경우 도메인 이름을 @로 바꾸십시오 .

- 파일이 변경되면 파일의 변경 사항을 저장합니다.

CloudFlare에서 내보낸 영역 파일 수정에 대한 점이 있습니다.com

- RRSET 요소의 모든 기록 (단일 필드에서 동일한 유형의 레코드)은 수명이 동일해야합니다. CloudFlare에서 내보낸 영역 파일에 RRSET에 대해 수명 값이 다르면 영역 가져 오기가 실패합니다.

- CloudFlare에서 내보내는 영역 파일의 예는 Chaitanya라는 두 개의 텍스트 레코드로 구성되어 있음을 알 수 있습니다.수명 값이 다른 Tk, 수정 된 파일에서는 수명 값을 수정하여 두 레코드가 내보내기와 동일하도록 수정해야합니다.

- 내보낸 영역 파일이 255 자 이상의 TXT 녹화로 구성된 경우 값을 255 자 이하의 체인으로 나눕니다. 다음 구문을 사용하여 각 체인 ( “)에 각 체인을 (“) 배치하십시오. 도메인 이름 txt “String 1” “String 2” “String 3″….”String N”, 그렇지 않으면 영역 수입이 실패합니다.

- 내보낸 파일의 예에서 Mail이라는 TXT 녹음._Domainkey.Chaitanya.TK. 255 개 이상의 문자가 포함되어 있습니다. 이 녹화는 수정 된 영역 파일에서 수정되었습니다.

- 다음은 CloudFlare에서 내보낸 영역 파일의 예입니다.com.

;; ;; 도메인 : Chaitanya.TK. ;; 수출 : 2023-03-02 17:44:29 ;; ;; 이 파일은 정보 및 보관에 사용하기위한 것입니다.; 생산을하기 전에 목적으로 만 편집해야합니다. ;; DNS 서버. 특히, 당신은 다음을해야합니다.; - 올바른 권위있는 이름 서버로 SOA 레코드를 업데이트하십시오.; 연락처 이메일 주소 정보로 SOA 레코드를 업데이트하십시오. ;; -이 도메인의 권위있는 이름 서버로 NS 레코드를 업데이트하십시오. ;; ;; 자세한 내용은 바인드 문서를 참조하십시오 .; 다음 웹 사이트에 위치합니다.; ;; http : // www.ISC.org/ ;; ;; 및 RFC 1035 :; ;; http : // www.IETF.org/rfc/rfc1035.txt ;; ;; 우리는 어떤 용도로도 기술 지원을 제공하지 않았습니다. ;; 이 영역 데이터, Bind Name Server 또는 기타 타사 ;; DNS 소프트웨어. ;; ;; 자신의 위험에 사용하십시오. ;; SOA 레코드 Chaitanya.Soa Adrian의 TK 3600.ns.Cloudflare.com dns.Cloudflare.com 2042944566 10000 2400 604800 3600 ;; NS는 Chaitanya를 기록합니다.TK. NS Adrian의 86400.ns.Cloudflare.com. Chaitanya.TK. NS Zeus의 86400.ns.Cloudflare.com. ;; 레코드 chaitanya.TK. 141에서 1.148.6.7 www.Chaitanya.TK. 141에서 1.148.6.7 ;; CNAME 레코드 웹.Chaitanya.TK. CNAME Chaitanya-TK에서 1.영형.와아스.OCI.Oraccloud.그물. ;; TXT는 Chaitanya를 기록합니다.TK. 1 txt "85fcr0qm1lj50bvggjkkkkkkk5ydcbckelncdnlhilnvklenvlz77hc"chaitanya.TK. 86400 in txt "SendInblue-Code : 40ZVesgergrebrebregreg733397d34cc56226d82d8bfa75"메일 메일 "._Domainkey.Chaitanya.TK. 86400 in TXT "Miicijanbgkqhkig9w0baqefaaocag8amicgkcageazhgucdx5w5qrjdj052z54xayllboe29lpmcocycuhcuh0kx25vt66azolss46voaqpdqmt/Dddpabkg ONQ+Sluxfwcy/HXS1MPRO6YOSEJFH8UHTPOIHUEGW6YKJQDYLTUV+SLEWCCTBZFYYZ+70VRLW96HSD09RWQK6AWYHUOCO8ZNRSJDWWEUFSK+I/ASKF0YF/B8XDGGGMXG K/FJRTT8+UJFF5V1HYSTBIHD6EVBVERZWYRJPWKPGBTTKFFSHKIYCEBQT7BZ0I3L3L3LRBZQ9MSRTPRIJW34OSGVLJSROKJC " $ Origin Chaitanya.TK. ;; 수출 : 2023-03-03 08:45:43 ;; ;; 이 파일은 정보 및 보관에 사용하기위한 것입니다.; 생산을하기 전에 목적으로 만 편집해야합니다. ;; DNS 서버. 특히, 당신은 다음을해야합니다.; - 올바른 권위있는 이름 서버로 SOA 레코드를 업데이트하십시오.; 연락처 이메일 주소 정보로 SOA 레코드를 업데이트하십시오. ;; -이 도메인의 권위있는 이름 서버로 NS 레코드를 업데이트하십시오. ;; ;; 자세한 내용은 바인드 문서를 참조하십시오 .; 다음 웹 사이트에 위치합니다.; ;; http : // www.ISC.org/ ;; ;; 및 RFC 1035 :; ;; http : // www.IETF.org/rfc/rfc1035.txt ;; ;; 우리는 어떤 용도로도 기술 지원을 제공하지 않았습니다. ;; 이 영역 데이터, Bind Name Server 또는 기타 타사 ;; DNS 소프트웨어. ;; ;; 자신의 위험에 사용하십시오. ;; SOA Adrian에서 SOA 레코드 @ 3600.ns.Cloudflare.com dns.Cloudflare.com 2042949974 10000 2400 604800 3600 ;; NS는 Chaitanya를 기록합니다.TK. NS Adrian의 86400.ns.Cloudflare.com. Chaitanya.TK. NS Zeus의 86400.ns.Cloudflare.com. ;; 레코드 chaitanya.TK. 141에서 1.148.6.7 www.Chaitanya.TK. 141에서 1.148.6.7 ;; CNAME 레코드 웹.Chaitanya.TK. CNAME Chaitanya-TK에서 1.영형.와아스.OCI.Oraccloud.그물. ;; TXT는 Chaitanya를 기록합니다.TK. 1 txt "85fcr0qm1lj50bvggjkkkkkkk5ydcbckelncdnlhilnvklenvlz77hc"chaitanya.TK. 1 txt "SendInblue-Code : 40ZVesgergrebregreg7d34cc5626d82d8bfa75"메일 메일._Domainkey.Chaitanya.TK. 86400 in TXT "Miicijanbgkqhkig9w0baqefaaocag8amicgkcageazhgucdx5w5qrjdj052z54xayllboe29lpmcocycuhcuh0kx25vt66azolss46voaqpdqmt/Dddpabkg ONQ+Sluxfwcy/HXS1MPRO6YOSEJFH8UHTPOIHUEGW6YKJQDYLTUV+SLEWCCTBZ "" FYYZ+70VRLW96HSD09RWQK6AWYHUOCO8ZNRSJDWVUEFSK+I/ASKF0YFR/B8XDGGMXG +2K/FJRTT8+UJFF5V1HYSTBIHD6EVBVERZWYRJPWKPGBTTKFFSHKIYCEBQT7BZ0I3L3LRBZQ9MSRTPRIJW34OSGVLJSROKJC " 작업 3 : OIC DNS에서 DNS 영역 가져 오기

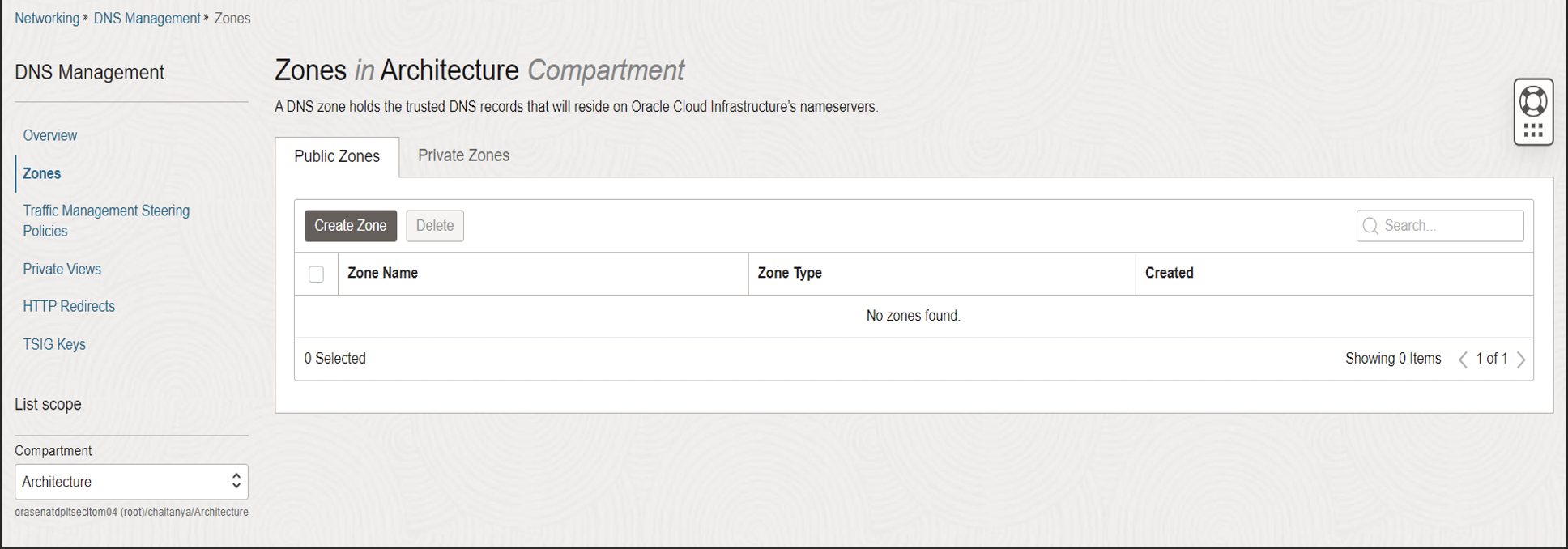

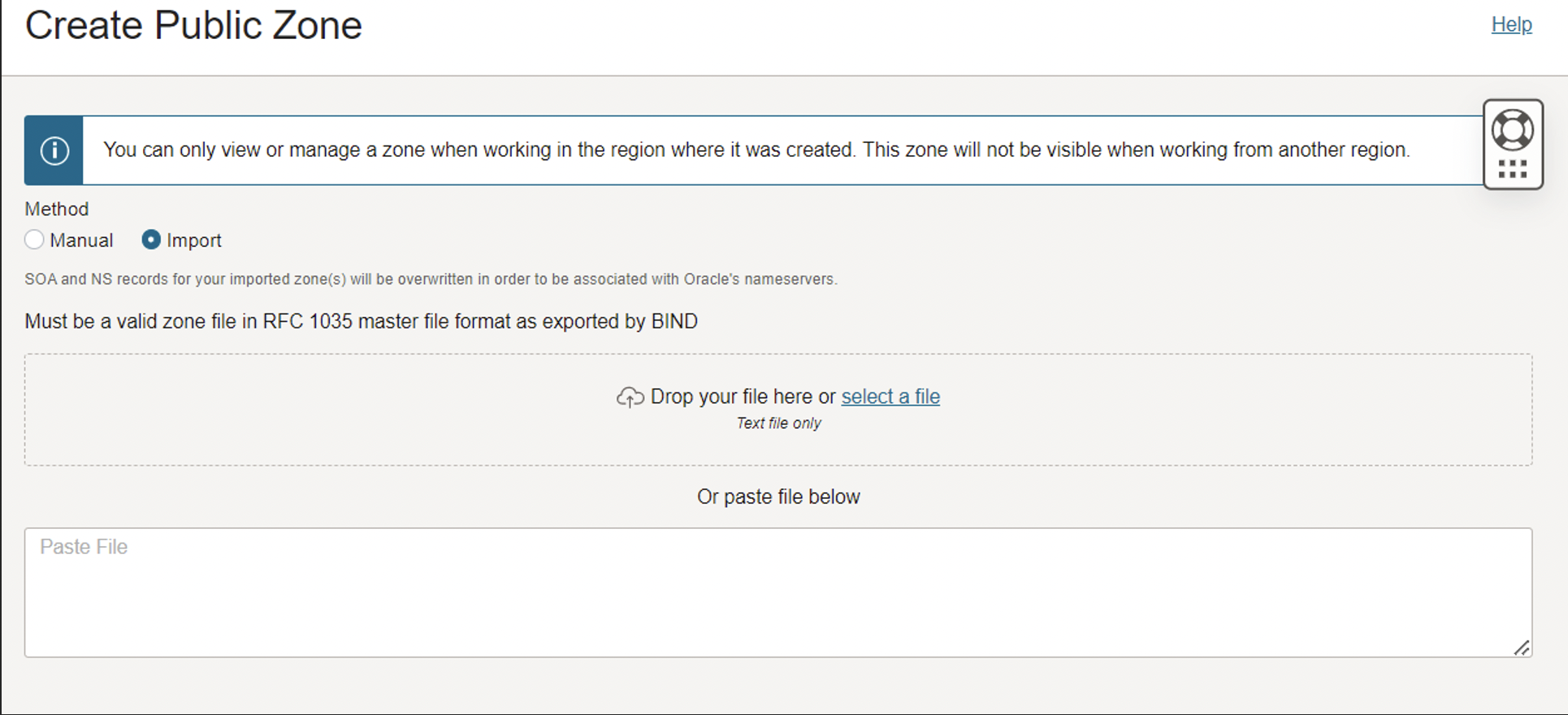

- OIC 임대에 연결하고 액세스하십시오 네트워킹, DNS 관리, 구역.

- 클릭 영역을 만듭니다, 그럼 수입. 수정 된 영역 파일을 선택하고 영역을 만듭니다.

녹음으로 해당 지역의 생성 및 충전은 몇 초가 걸립니다.

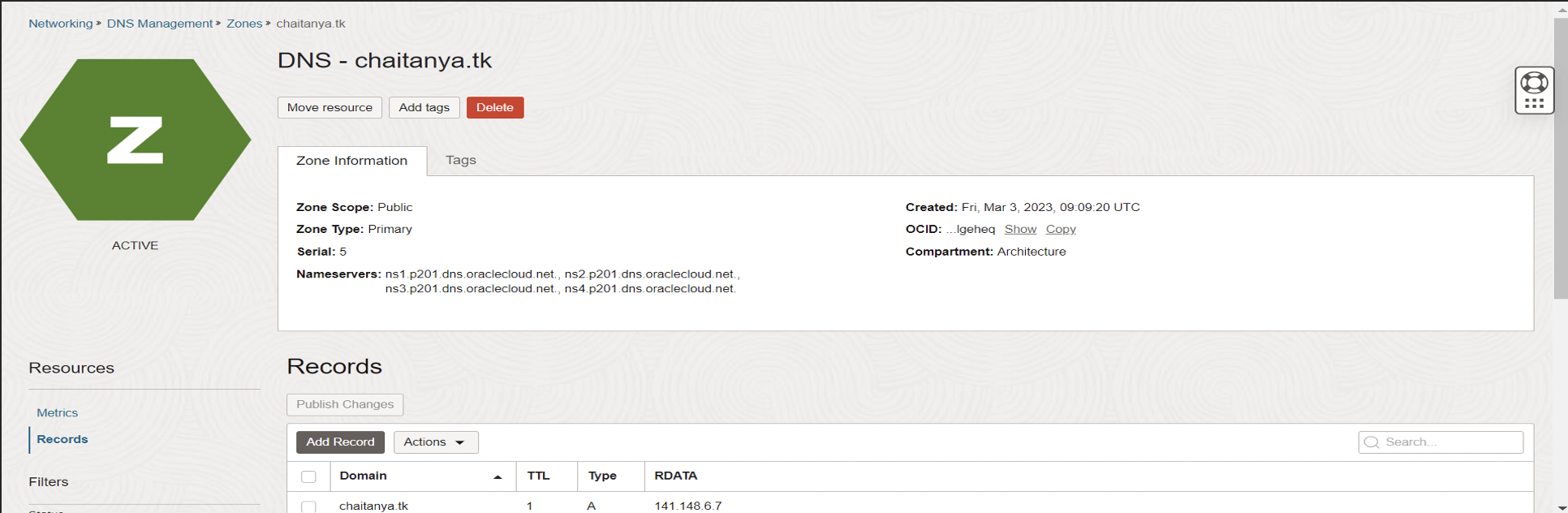

작업 4 : OIC DNS에서 DNS 구역 확인

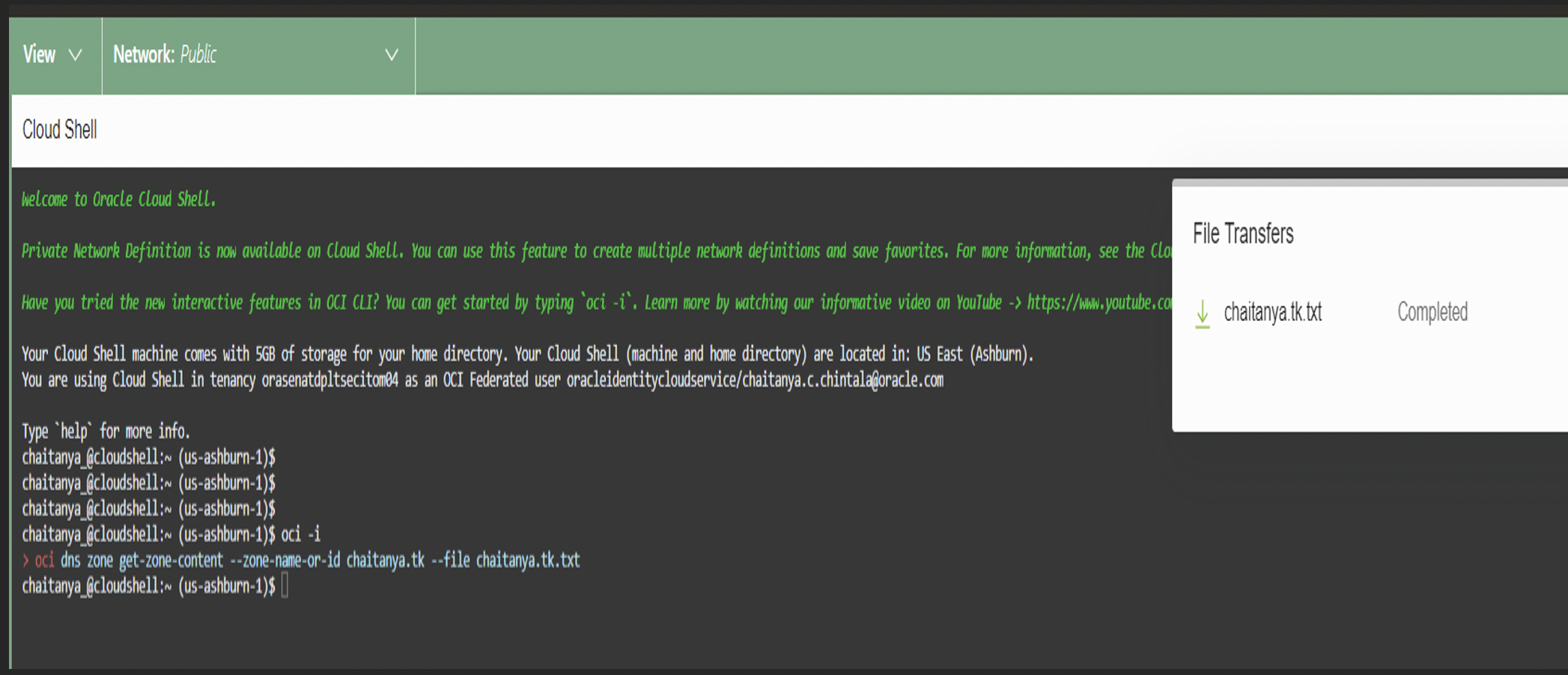

- CloudFlare 영역의 모든 DNS 레코드가 DNS OIC에 있는지 확인하십시오. OIC DNS 레코드를 TXT 파일로 내보내고 비교할 수 있습니다. Cloud Shell을 사용하여 아래에 표시된대로 레코드를 내보낼 수 있습니다. OCI DNS Zone Get-Zone-Content-File $ File-Zone-Name 또는 ID $ Zone_name_or_id

- OIC DNS 서버로 DNS CloudFlare 서버를 사용하려면 영역을 가져올 때 지정된 OIC 이름 서버 (NS)를 가리 키도록 도메인 레지스트라에서 이름 서버를 수정하십시오.

- 여기서는 도메인 DE Cloudflare 용으로 호스팅 된 영역을 도메인 자체의 기록이 아닌 Oracle DNS로 옮깁니다. 도메인은 Cloudflare, Godaddy 또는 기타 공급 업체 등 기존 레지스트라와 함께 항상 기록됩니다.

- DNS 레코드를 업데이트하고 도메인을 OIC로 마이그레이션 할 수 있다면 호스팅 된 영역의 전송 프로세스는 도메인 등록 기관에 관계없이 동일합니다.

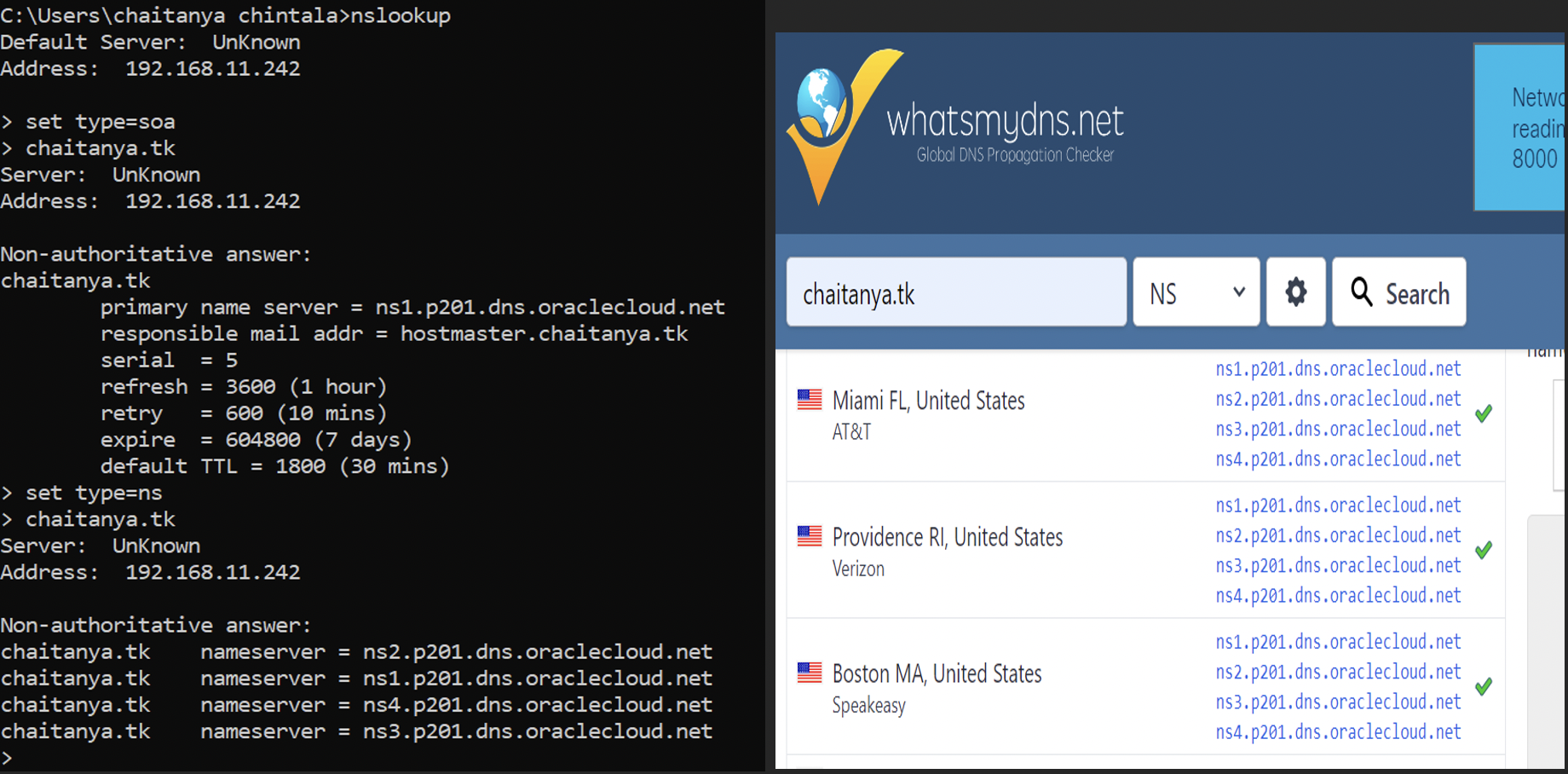

- 이름 서버를 변경 한 후 컴퓨터에서 NSLookup 요청을 테스트하거나 WhatsMydns를 사용할 수 있습니다.도메인 관리가 DNS OIC로 마이그레이션되었는지 확인하기위한 NET.

관련된 링크들

영수증 확인

- 저자 : Shruti Soumya (수석 클라우드 안전 엔지니어), Chaitanya Chiltala (Cloud Security Advisor)

추가 교육 자료

문서에 대한 다른 워크샵을 탐색하십시오.신탁.COM/Oracle Learning YouTube Canal에서 더 많은 무료 교육 콘텐츠를 배우거나 액세스하십시오. 또한 접근 교육.신탁.Com/Learning-Explore는 Oracle Learning Explorer가됩니다.

제품 문서를 참조하려면 Oracle Help Center에 문의하십시오.

CloudFlare에서 Oracle Cloud 인프라로 DNS 관리를 마이그레이션

Copyright © 2023, Oracle 및/또는 그 계열사.